6.5 Risicoanalyse opstellen [link id=”hx09g”]

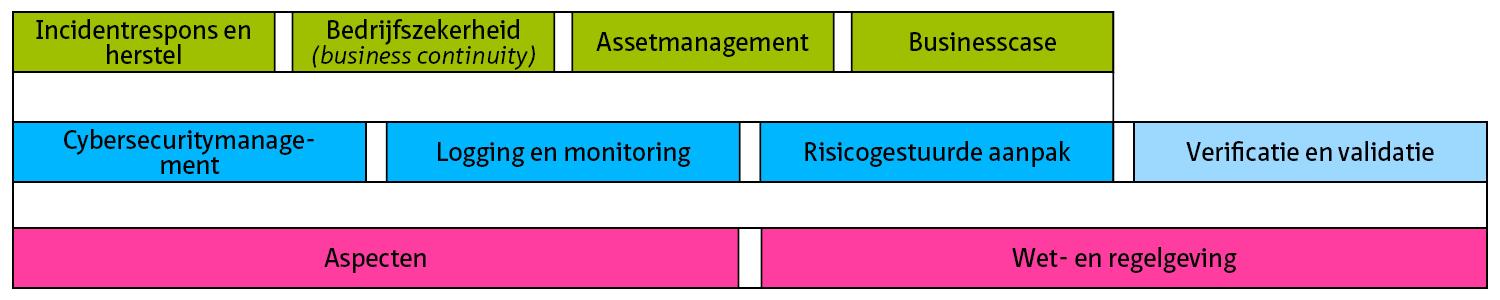

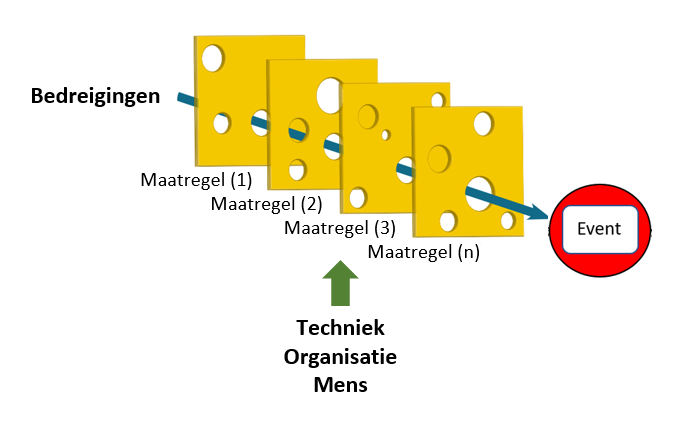

Na de inventarisatie volgt het opstellen van de risicoanalyse. Dit gebeurt aan de hand van de in de inventarisatie opgestelde lijst van dreigingen. De dreigingen dienen hierbij zo concreet mogelijk gespecificeerd te zijn. De indeling naar aspecten 2 De aspecten van cybersecurity kunnen helpen bij het opstellen van zo’n lijst.

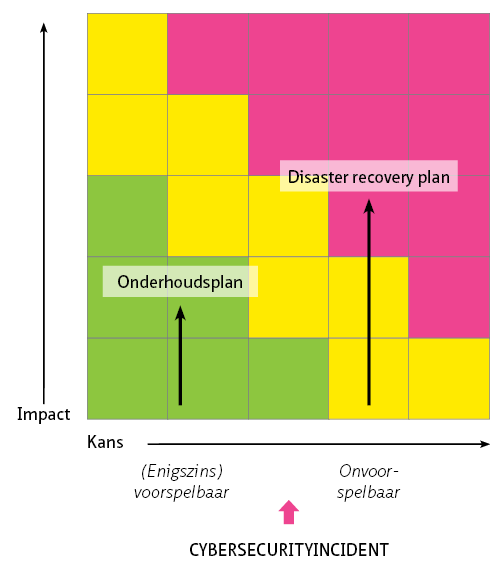

Het risico is vast te stellen door per dreiging de kans van optreden te bepalen, en te bepalen wat de gevolgschade (‘impact’) is als de dreiging daadwerkelijk optreedt. Het risico is dan de combinatie van impact en kans: risico = kans x impact.

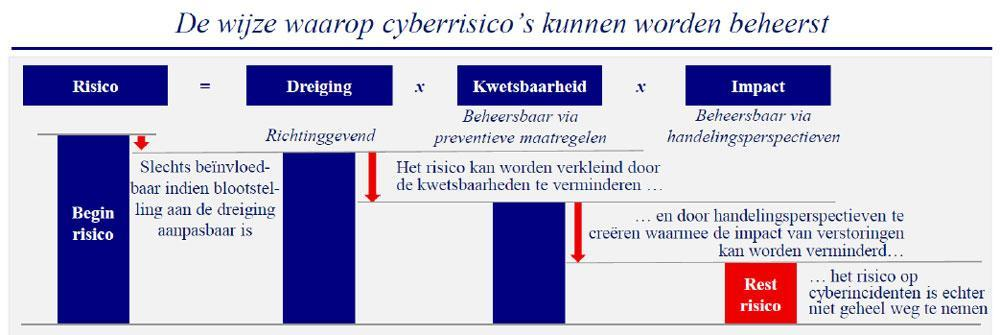

Risicobepaling Rijkswaterstaat

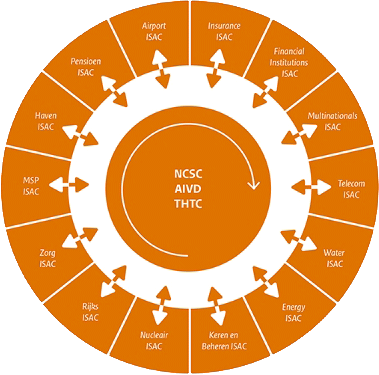

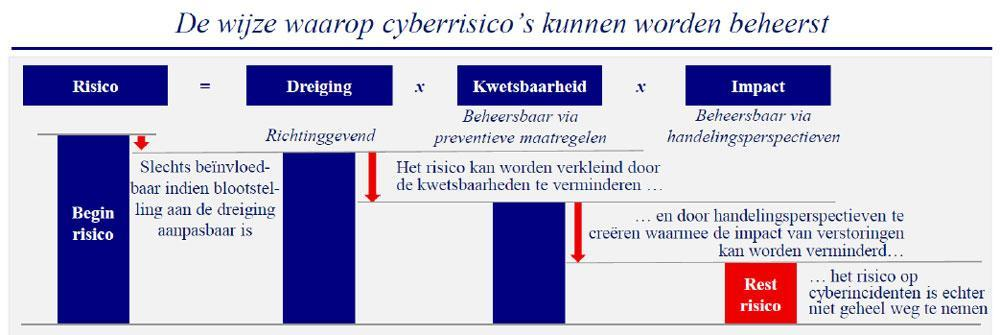

Rijkswaterstaat hanteert ‘risico = dreiging x kwetsbaarheid x impact’ om het risico voor cybersecurity te bepalen, zie de afbeelding hieronder (Bron: presentatie cybersecurity voor ISAC, door Turabi Yildirim, Rijkswaterstaat).

Figuur 6.3: Invulling risicobepaling door Rijkswaterstaat.

Een ‘cybersecuritydreigingslog’ is een middel om het dreigingsbeeld voor een specifieke operationele omgeving of systeem te monitoren. Cybersecurityexperts bepalen vaak de cybersecuritydreigingen. Het is aan te raden om deze door ‘peers te challengen’ op realiteitswaarde, en door de opdrachtgever en gebruikers te (laten) evalueren ten aanzien van de impact op de operatie. Dat geldt zeker als het gaat om het accepteren van restrisico’s (zie hierna), omdat de restrisico’s een impact (kunnen) hebben op de operatie.

Methoden

Globaal bestaan er twee methoden voor het opstellen van risicoanalyses:

-

-

- Kwalitatieve methode: deze manier maakt gebruik van kwalitatieve schattingen bij risico’s.

- Kwantitatieve methode: de risico’s worden gespecificeerd in meetbare criteria, bijvoorbeeld in financiële gevolgen of aantal te accepteren incidenten (restrisico’s) cq. letselgevallen.

Bij industriële automatisering wordt vaak gebruikgemaakt van een fault tree analysis (foutenboom), of een failure mode, effects (and criticality) analysis, de FME(C)A. Specifiek voor cybersecurity kan een threat model (dreigingenmodel) worden opgesteld.

Bronnen voor risicoanalyse en -management voor cybersecurity zijn:

-

-

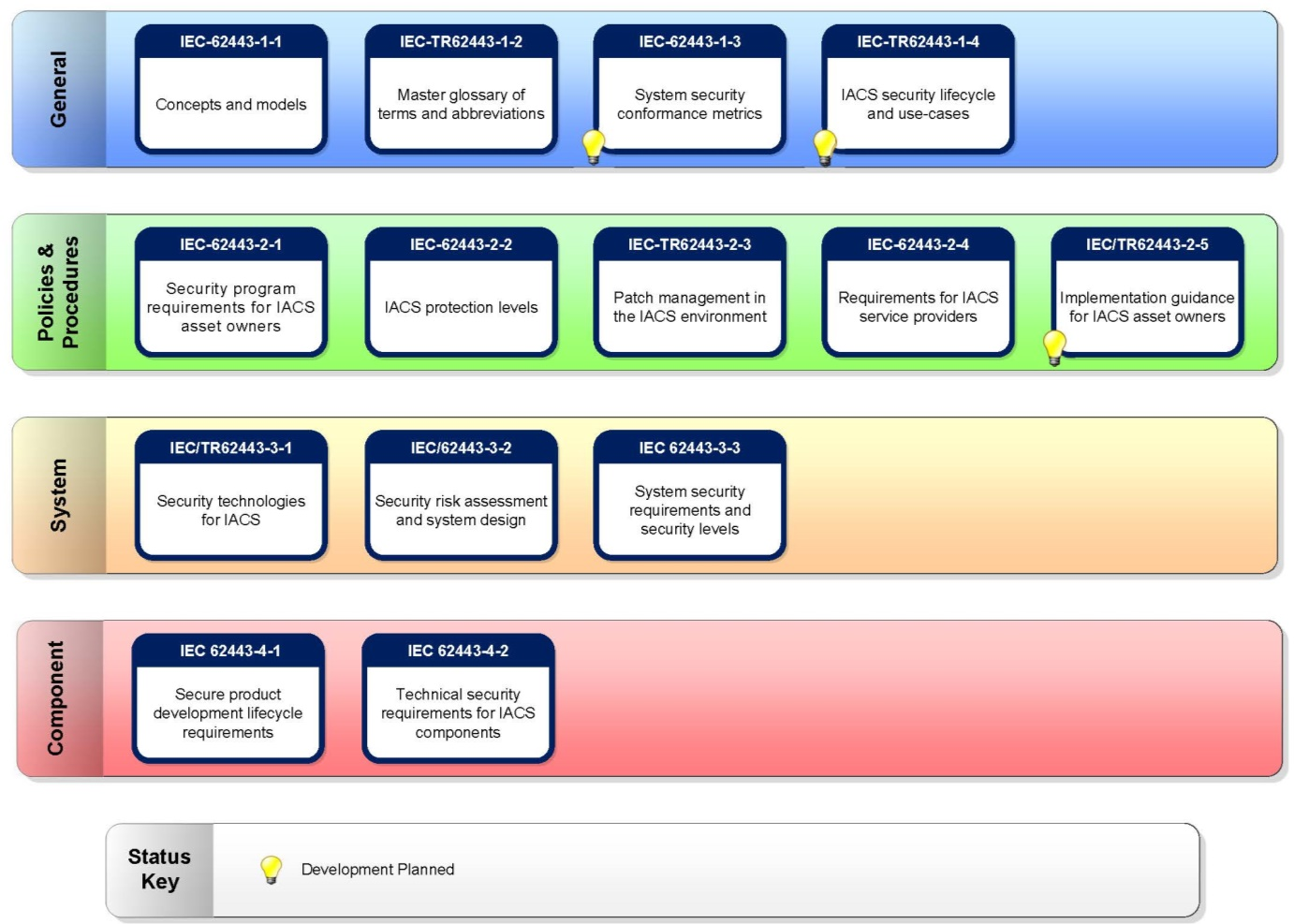

Voor OT-systemen is de IEC 62443-3-2 van toepassing. Deze norm beschrijft het ‘security risk assessment and system design’.

-

-

- ISO 27000: Deze serie omvat verschillende informatiebeveiligingsnormen. De norm ISO 27000 is met name gericht op IT-omgevingen, zoals kantoorautomatisering (SAP, Microsoft Office, e.d.). Deze past op onderdelen niet op OT-systemen zoals de bediening, besturing en bewaking van tunnels (zie ook Bijlage 2 OT vs. IT). Bij tunnels is immers continu gebruik essentieel, hetgeen niet aan de orde is bij kantoorautomatisering.

- ISO 31000, risicomanagement

- Handreikingen en leidraden ProRail en Rijkswaterstaat

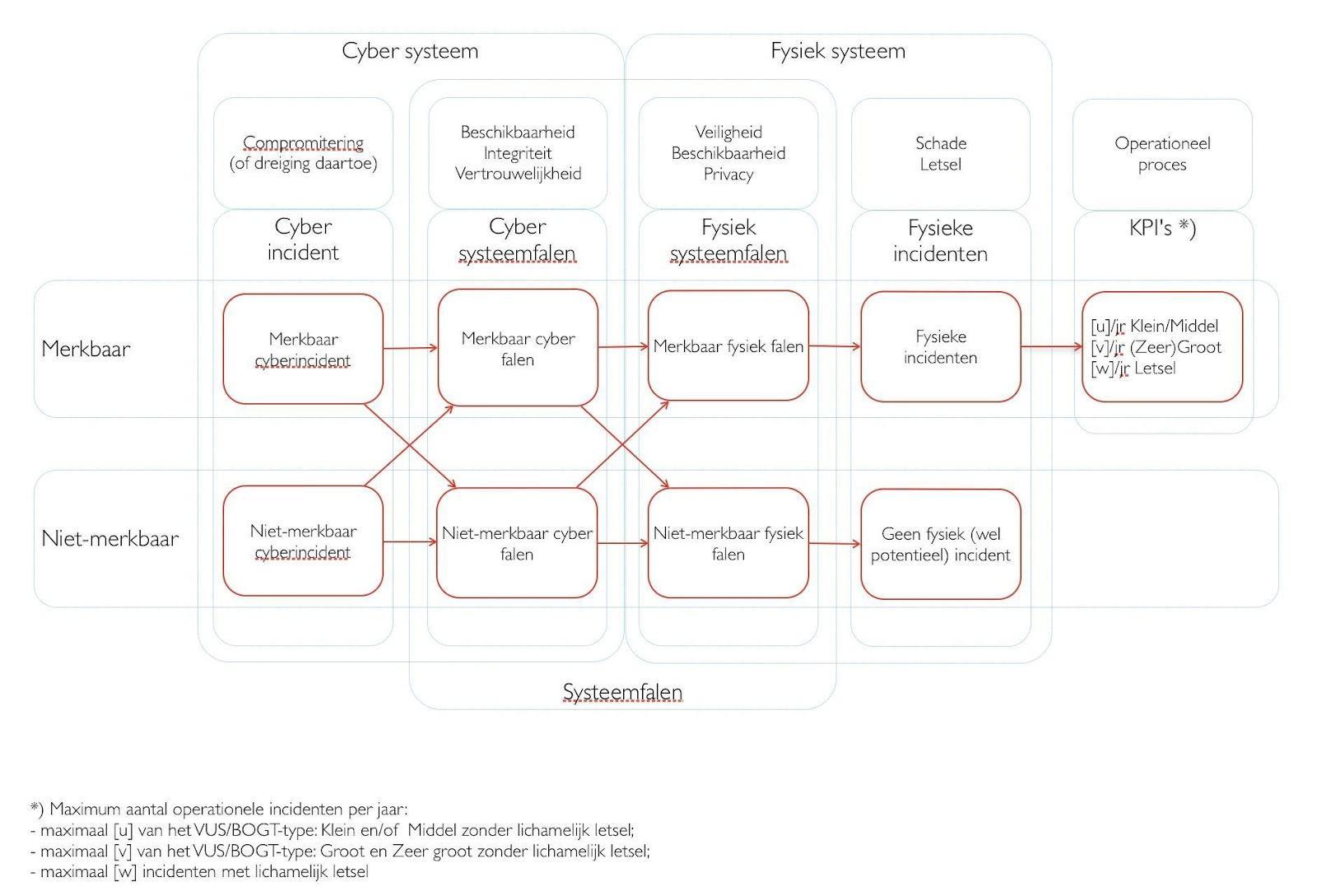

Geen gescheiden werelden

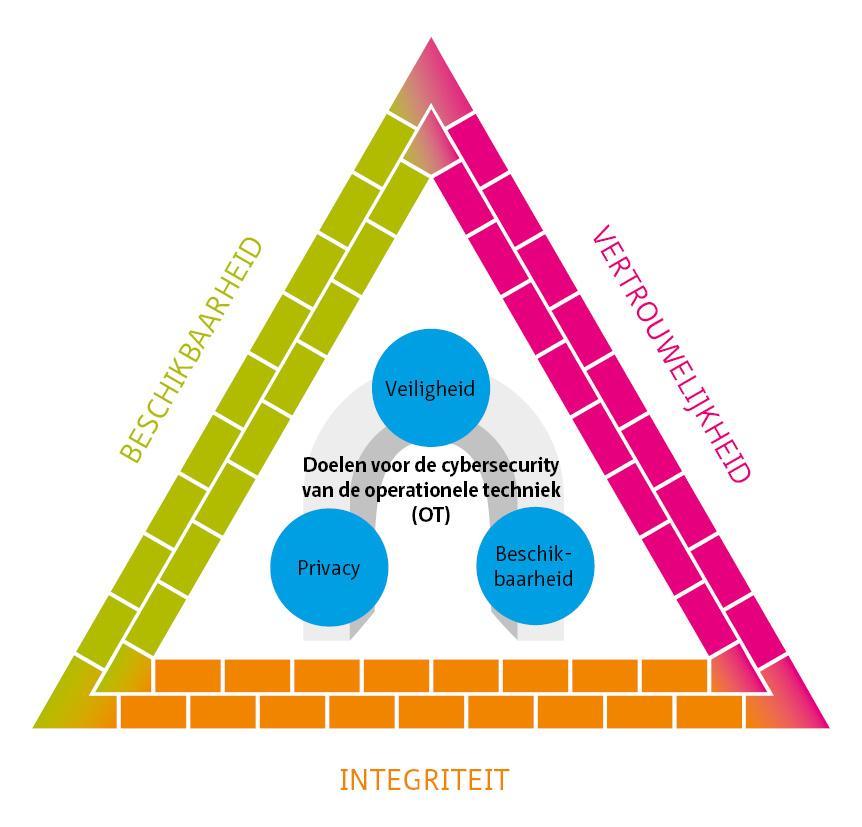

Waren IT en OT traditioneel gezien gescheiden werelden, tegenwoordig zijn steeds meer fabrieksprocessen afhankelijk van IT-oplossingen. Dit heeft grote gevolgen. Zo blijkt de OT-omgeving vaker getroffen door malware vanuit de IT-omgeving. Sterker nog, in de praktijk blijkt dat meer dan de helft van de malware-problemen in een OT-omgeving voortkomt uit de eigen IT-systemen. Daarnaast heeft de ontwikkeling van Internet of Things (IoT) inmiddels ook de OT-wereld bereikt. Dat biedt natuurlijk veel nieuwe mogelijkheden, maar helaas ook nieuwe security-uitdagingen; een toename van het aantal sensoren binnen een fabriek of object betekent immers ook een grotere ‘attack surface’. Om de cybersecurity van beide werelden met elkaar te verenigen, is specifieke kennis en kunde nodig en een goed begrip van de impact van een cyberaanval en zijn verdediging.

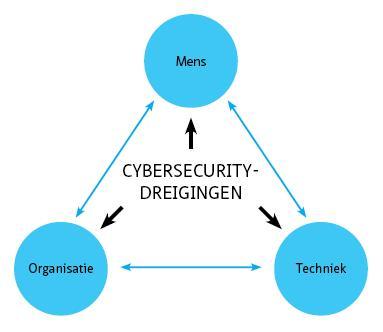

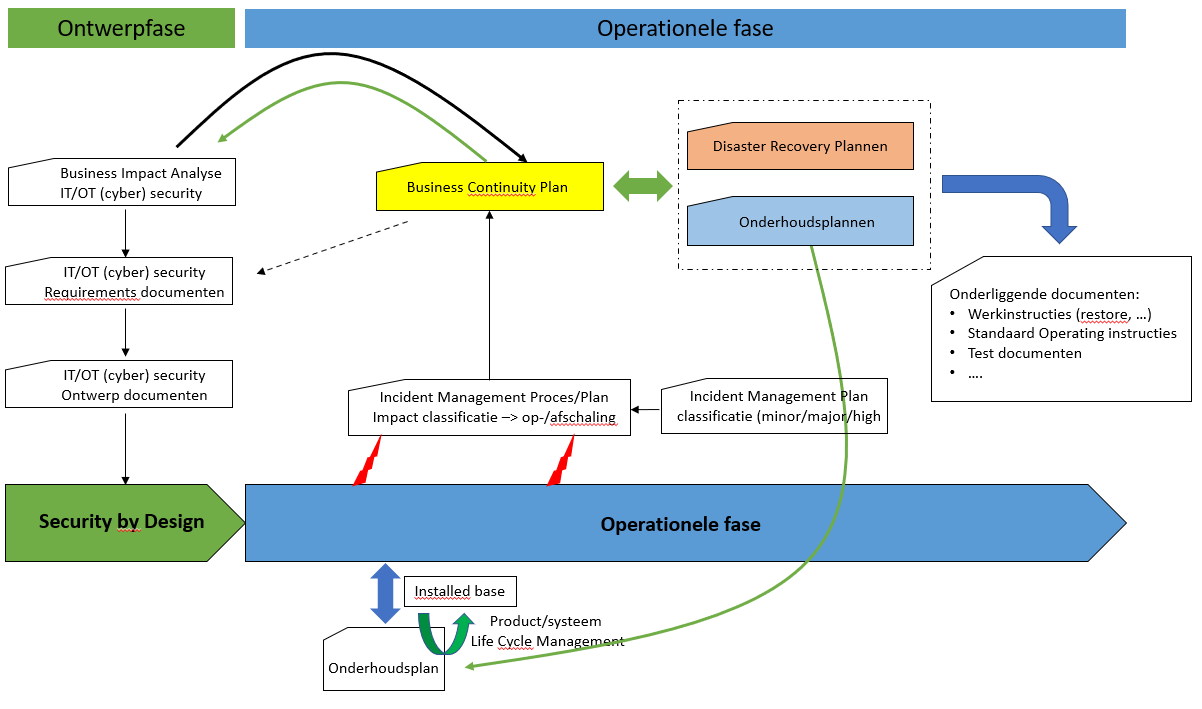

Beschikbaarheid en integriteit staan bovenaan de OT-agenda. Enerzijds moet een maatregel bescherming bieden tegen aanvallen hiertegen, anderzijds mag de maatregel de bedrijfsprocessen niet verstoren. Tegelijkertijd moet ook de dreiging op de IT-omgeving worden tegengegaan (‘gemitigeerd’), terwijl de prioriteit hier bijvoorbeeld op confidentialiteit kan liggen. Om beide werelden effectief te beveiligen, ligt een geïntegreerde ‘IT/OT-aanpak’ van cybersecurity voor de hand. Voor elke operatie en voor elk systeem dient een specifiek dreigingsbeeld te worden vastgesteld. Dit geldt zowel voor het ontwerpproces als bij het vaststellen (en evalueren) van de specifieke cybersecurity-maatregelen.

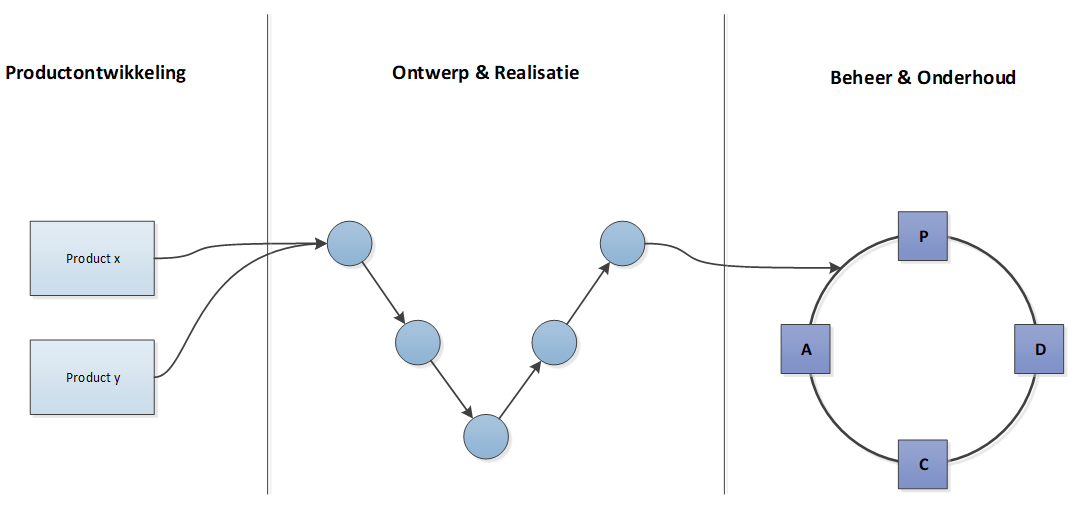

De operatie

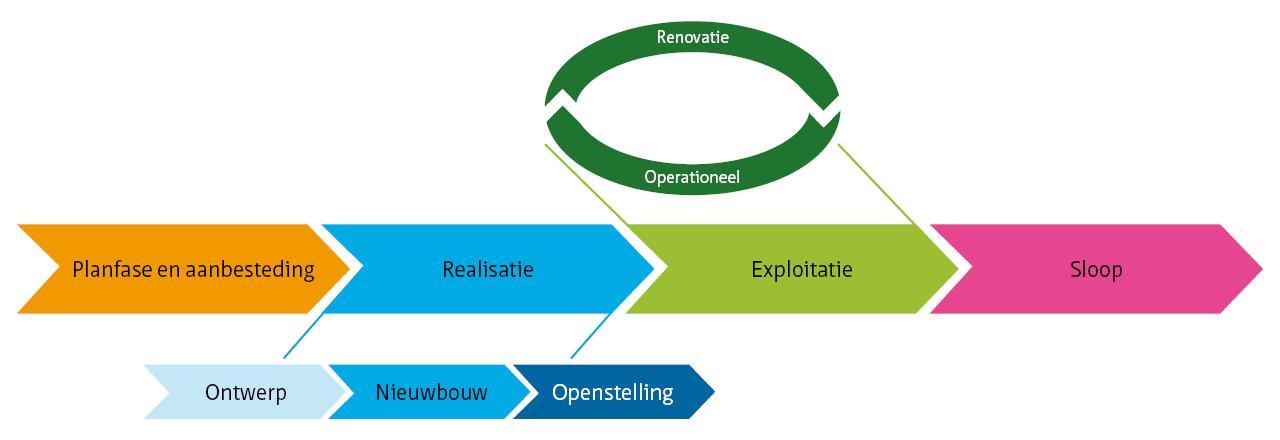

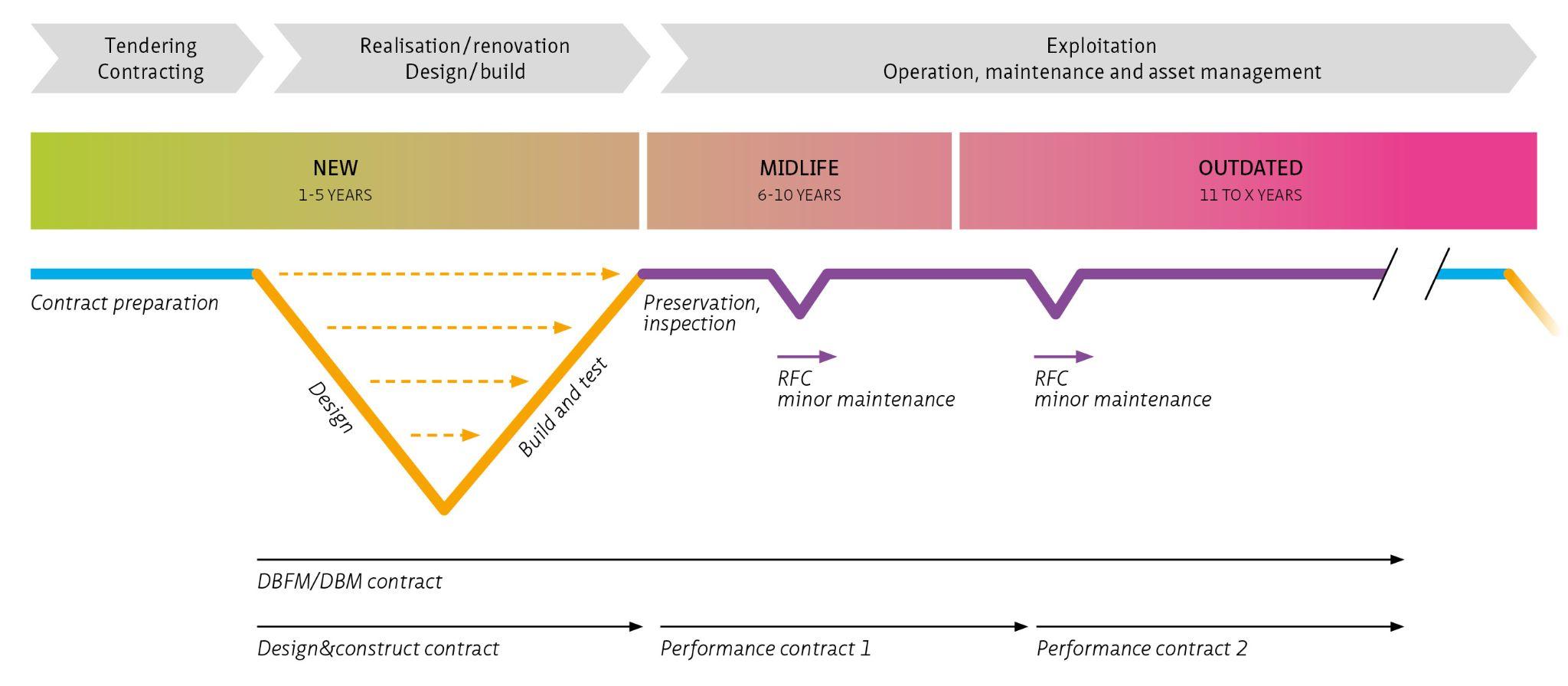

De operatie behelst de dagdagelijkse werkzaamheden voor de exploitatie (normaal- en calamiteitenbedrijf) én voor het onderhoud en beheer (onderhoudsbedrijf).

Zwakheden en gevolgen vinden

Op basis van de eerder genoemde set van dreigingen is het mogelijk risico’s te definiëren door bij elke dreiging één of meer zwakheden te vinden en één of meer (nadelige) gevolgen. Dat kan bijvoorbeeld gebeuren volgens dit stappenplan:

-

-

- Een van de dreigingen is dat een niet-geautoriseerde persoon toegang krijgt tot een technische ruimte.

- Vervolgens dient de opsteller van de risicoanalyse zich af te vragen wat er zou kunnen gebeuren als een dergelijke situatie zich voordoet:

- De betreffende persoon kan apparatuur uitschakelen.

- De betreffende persoon kan toegang krijgen tot het netwerk.

- De betreffende persoon kan toegang krijgen tot een SCADA-computer.

- Voor elk van die kwetsbaarheden is een gevolg te geven:

- Als apparatuur wordt uitgeschakeld, kan het object (de tunnel) niet meer worden bediend noch bewaakt.

- Als iemand toegang krijgt tot het netwerk kan hij het netwerkverkeer afluisteren en manipuleren en op die manier de besturing beïnvloeden.

- Als iemand toegang krijgt tot een SCADA-computer kan hij dat deel van de installaties bedienen en besturen zonder zicht te hebben op wat er in de tunnel gebeurt.

- Dan is het het eindeffect te bepalen:

- Als de tunnel niet te bedienen is, is deze niet veilig en moet deze worden gesloten.

- Als de commando’s die over het netwerk worden verstuurd worden gemanipuleerd, kunnen onbedoelde effecten in en om de tunnel plaatsvinden die de veiligheid van de weggebruikers nadelig beïnvloeden.

- Als iemand een deelinstallatie bedient zonder zicht te hebben op het effect, kunnen onbedoelde effecten in en om de tunnel plaatsvinden die de veiligheid van de weggebruikers nadelig beïnvloeden

- Als ten slotte het volledige beeld van dreiging, kwetsbaarheden en gevolgen in beeld is gebracht, volgt het schatten van de kans van optreden.

- Voor elk van de risico’s wordt zo het risiconiveau bepaald en kan worden besloten of dat wel of niet acceptabel is.

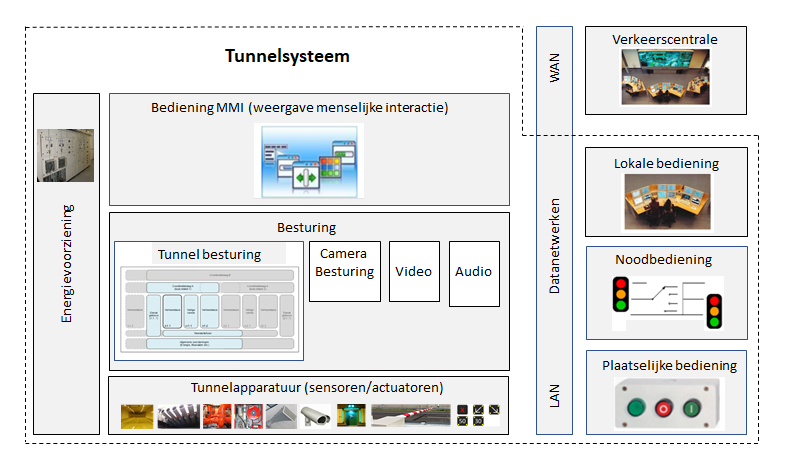

Merk op dat dit slechts een voorbeeld is en niet bedoeld om volledig te zijn! Bovenstaand stappenplan is ook toe te passen voor het tunnelsysteem als geheel, maar ook per deelsysteem om een meer gedetailleerd beeld te verkrijgen.

In geval van bestaande systemen wordt de inventarisatie gedaan op basis van het huidige systeemontwerp, huidige maatregelen en de huidige kwetsbaarheden (‘as is’). Na de risicoanalyse volgen nieuwe maatregelen en dat is feitelijk een nieuw systeemontwerp (‘to be’). In geval van nieuwe systemen is de inventarisatie op basis van de beoogde operatie en operationele doelstellingen, en de dreigingen en ontworpen cybersecurity-maatregelen.

Nulmeting

Op basis van de lijst van risico’s en de IEC 62443-3-2 is het mogelijk een zogeheten nulmeting te doen en de omvang van het risiconiveau te schatten zonder het realiseren van beheersmaatregelen. De nulmeting maakt dan duidelijk wat de belangrijkste risico’s zijn en welke beheersmaatregelen nodig zijn om het risico tot een acceptabel niveau terug te brengen. Wat dat acceptabele niveau is, moet de organisatie bepalen die het te realiseren object gaat beheren. Deze krijgt namelijk te maken met de gevolgen van het optreden van het risico en de noodzaak om binnen een redelijke termijn en tegen redelijke kosten de normale functies van het object weer te herstellen. In de volgende paragraaf komen mogelijke maatregelen aan de orde.

Risico’s van het project

Zoals hierboven al gesteld, zijn er ook de risico’s van het project zelf. Het gaat daarbij niet meer over risico’s van de OT, maar risico’s die het gevolg zijn van het feit dat in het project informatie wordt geproduceerd die mogelijk interessant is voor kwaadwillenden. Daarin is dan weer onderscheid te maken in informatie over het project (wie werkt eraan, hoeveel kost het, hoe gaat het met de planning, etc.) en informatie over het te realiseren object (de ontwerpdocumentatie). In dit groeiboek is met name de ontwerpdocumentatie van belang: voor het beschermen van de informatie over het project zijn op andere plaatsen voldoende handreikingen te vinden.

Als ontwerpdocumentatie in verkeerde handen terechtkomt, bestaat de kans dat een kwaadwillende partij deze onderzoekt op zwakke plekken en ziet hoe de verdediging tegen aanvallen is gerealiseerd. Daarom is het belangrijk om met name voor deze documentatie ook een risicoanalyse uit te voeren. Hierbij kan ISO 27005 als basis dienen. Onderwerpen die daarbij aan de orde dienen te komen:

-

-

- Wie heeft fysieke toegang tot de ontwerplocaties en de werkplekken ter plekke? Alleen mensen die er werken mogen toegang hebben, anderen niet. Er zijn daarom maatregelen vereist die toegang voor onbevoegden tegengaan.

- Beveiliging van de opslag van de ontwerpdocumentatie; wie mag wat en hoe is dit afgeschermd?

- Wat wordt van medewerkers in het project verwacht ten aanzien van communicatie, zowel intern als extern, en hoe kan ontwerpdocumentatie op beveiligde en vertrouwde wijze worden gedeeld?

- Hoe is het review- en goedkeuringsproces ingericht en welke risico’s kleven daar aan? Wie mag wat zien en hoe is dit geborgd?

- Hoe zijn de computersystemen beveiligd die gebruikt worden bij het opstellen van de ontwerpdocumentatie?

Typen beveiliging

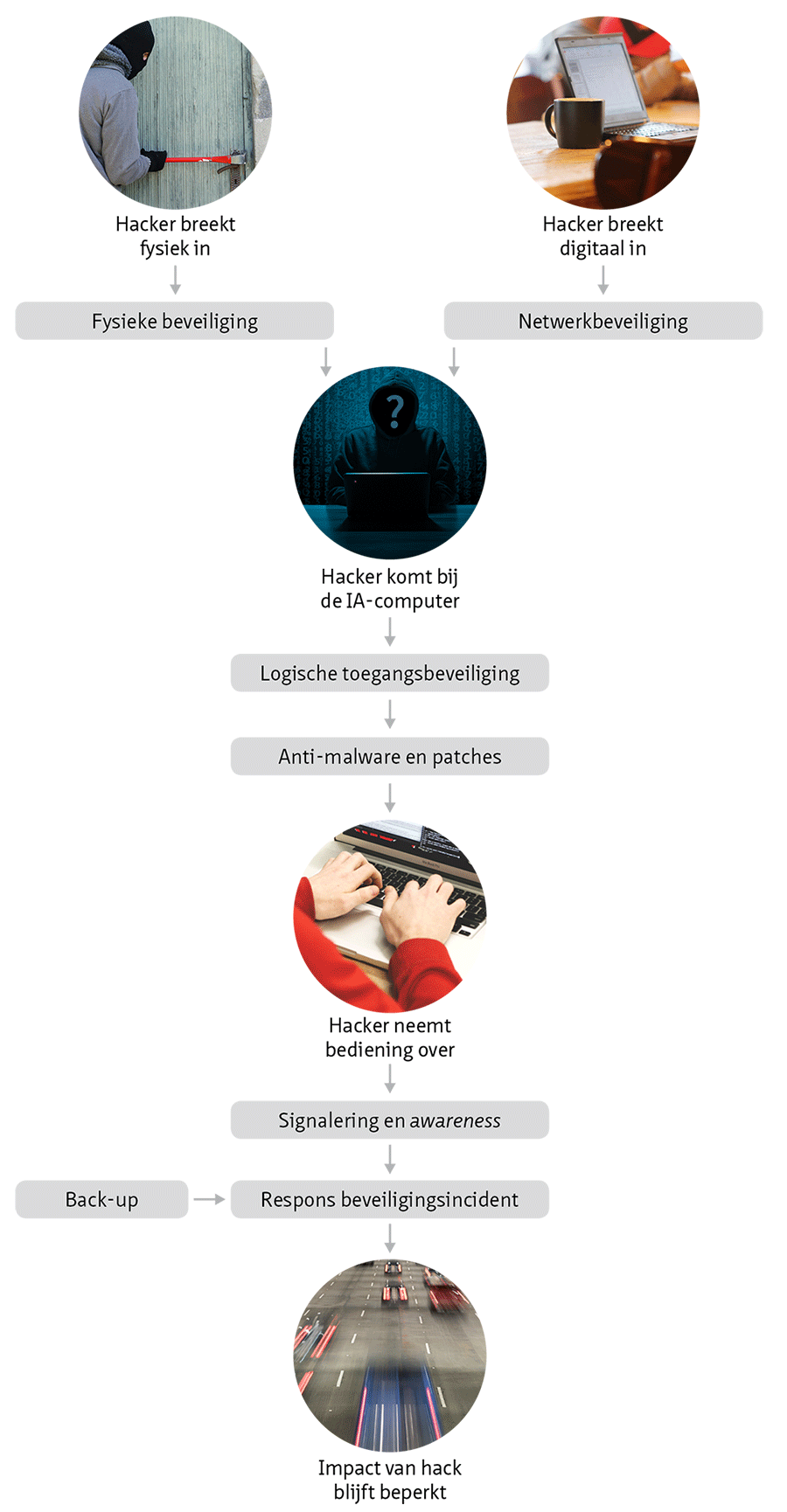

Bij de analyse van de fysieke toegangsbeveiliging kijkt men naar beveiliging door het plaatsen van iets tastbaars, zoals een hekwerk, verlichting of bewakers. Zodoende wordt de toegang tot een object en de bijbehorende (technische) ruimtes en (technische) kasten gecontroleerd en beheerd.

Analyses in het kader van technische beveiliging hebben betrekking op de hardware en software van het systeem. Hiertoe behoren firewalls, antivirus-software, beveiligde verbindingen, het blokkeren van USB-poorten, encryptie en mechanismen voor identificatie en authenticatie. In tunnelinstallaties wordt in toenemende mate gebruikgemaakt van apparatuur die met het internet is verbonden. Denk voor tunnels hierbij niet alleen aan pc’s en servers, maar juist ook aan camera’s, netwerkapparatuur, intercom, HF, etc. Elk apparaat moet veilig zijn te gebruiken en te onderhouden. Dit geldt ook op afstand!

De veiligheid van technische maatregelen is gebaseerd op vertrouwen in de producten en leveranciers. Immers, als in een product achterdeurtjes of ongepatchte kwetsbaarheden aanwezig zijn, is het mogelijk een veiligheidsconcept volledig te ondermijnen. De gebruikte producten moeten veilig geconfigureerd en ingezet zijn, maar ze moeten ook voor een lange periode te onderhouden zijn (veiligheidsupdates). Ondersteuning van (product)leveranciers is hierbij van cruciaal belang.

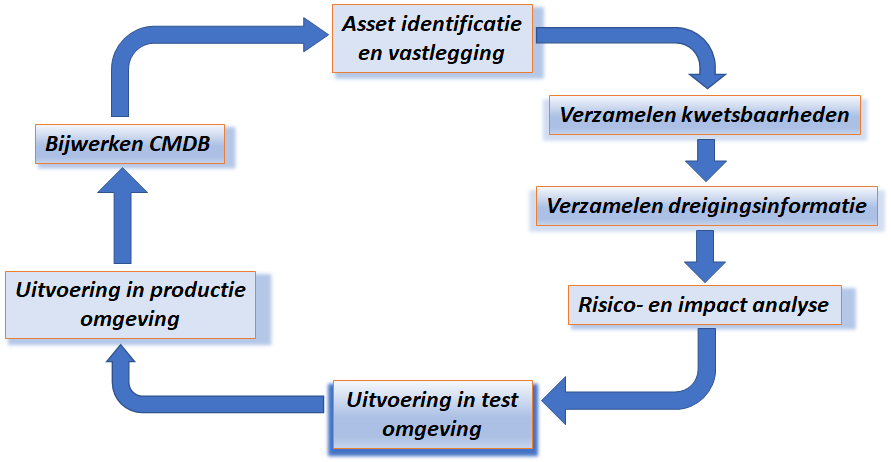

Belangrijk bij de analyse is dat men zich realiseert dat updates niet alleen fouten verhelpen, maar vaak ook nieuwe of gewijzigde functionaliteiten meebrengen. Het is nodig om updates uitgebreid te testen vóór deze te implementeren. Dit kan betekenen dat er voor elke omgeving een representatieve test- en acceptatieomgeving nodig is.