1 Inleiding [link id=”lbx3p”]

Groeiboek versie 1

Groeiboek versie 2

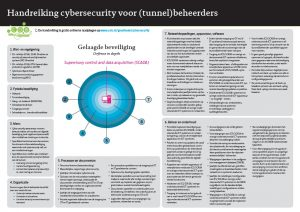

Enkele belangrijke aandachtspunten uit dit groeiboek zijn samengevat in een factsheet en op de posters ‘Handreiking cybersecurity voor (tunnel)beheerders’ en ‘Relatieschema cybersecurity en organisatie’. U kunt de producten gratis downloaden.

>> Factsheet behorende bij het groeiboek versie 1 (pdf, 525 KB)

>> Handreiking cybersecurity voor (tunnel)beheerders (pdf, 133 KB)

>> Factsheet behorende bij het groeiboek versie 2 (pdf, 555 KB)

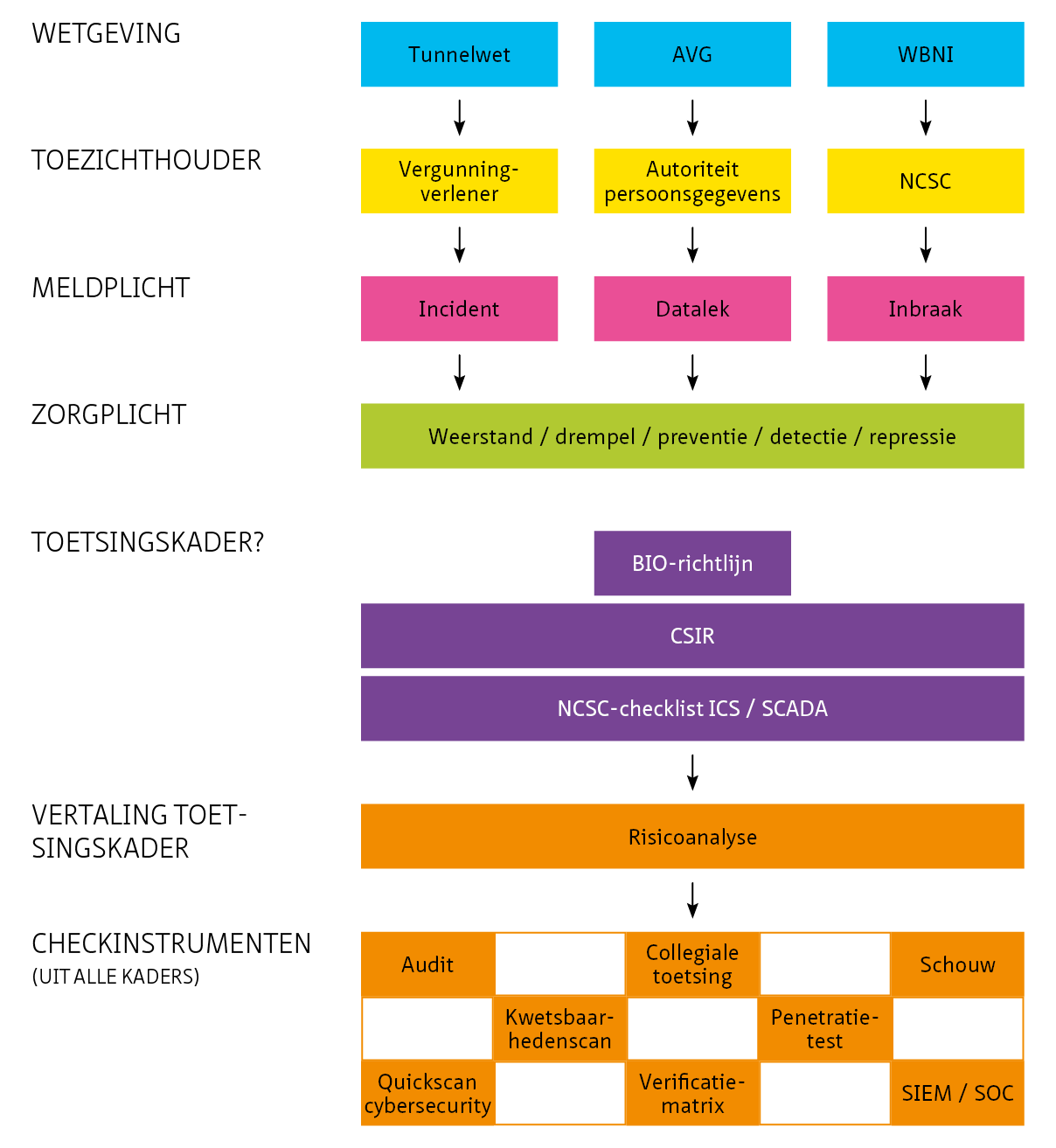

>> Relatieschema cybersecurity en organisatie (pdf, 85 KB)

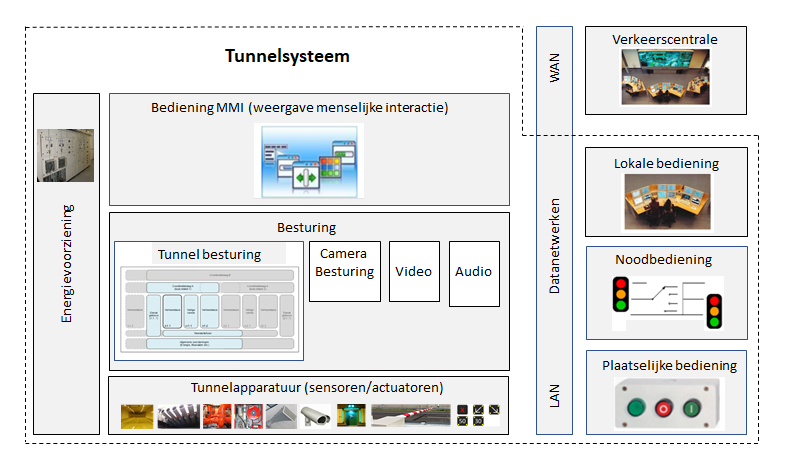

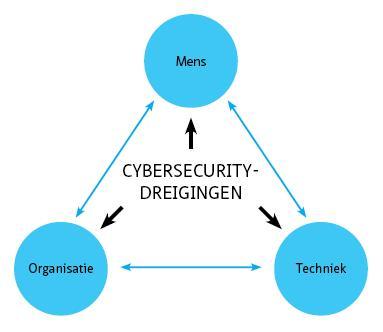

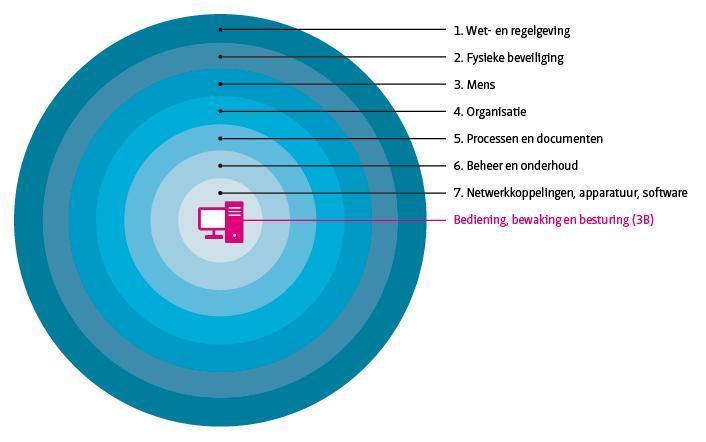

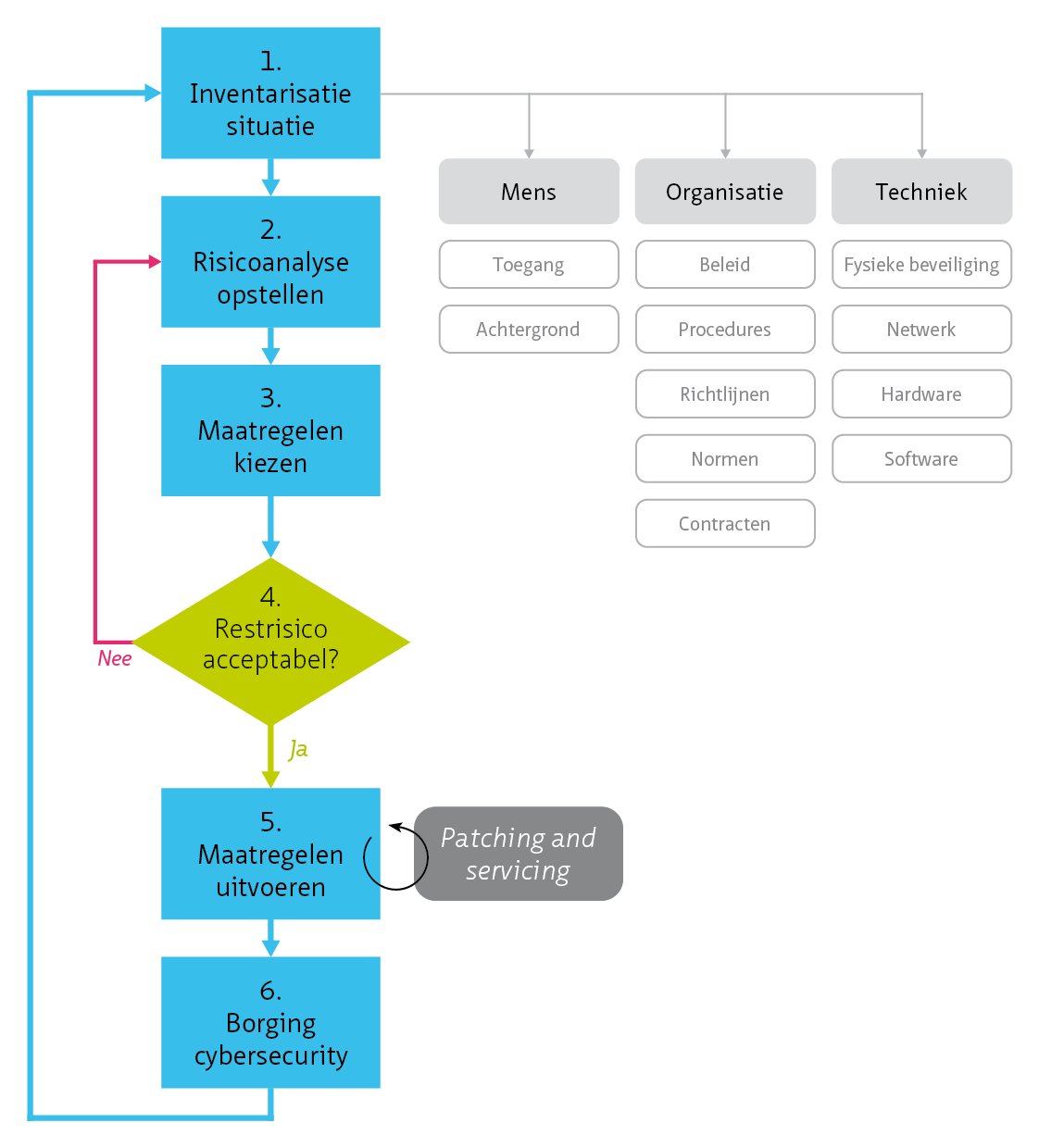

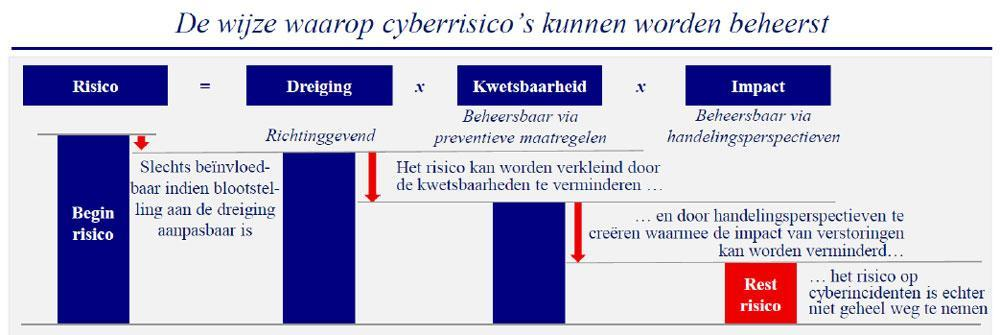

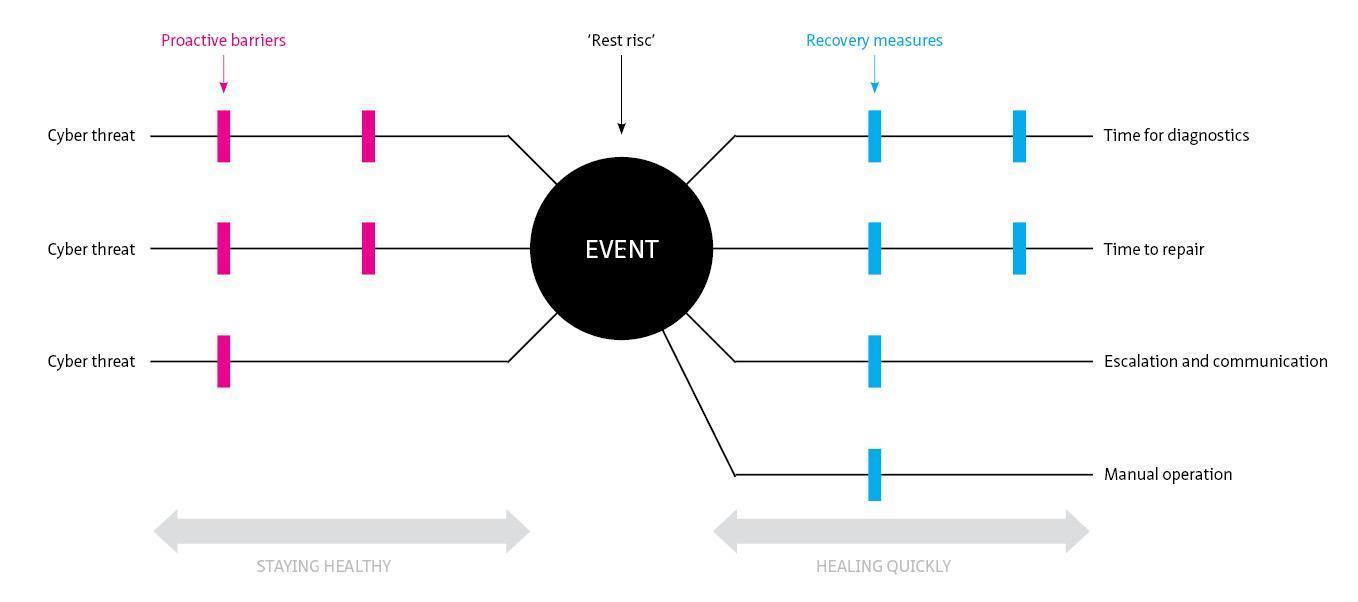

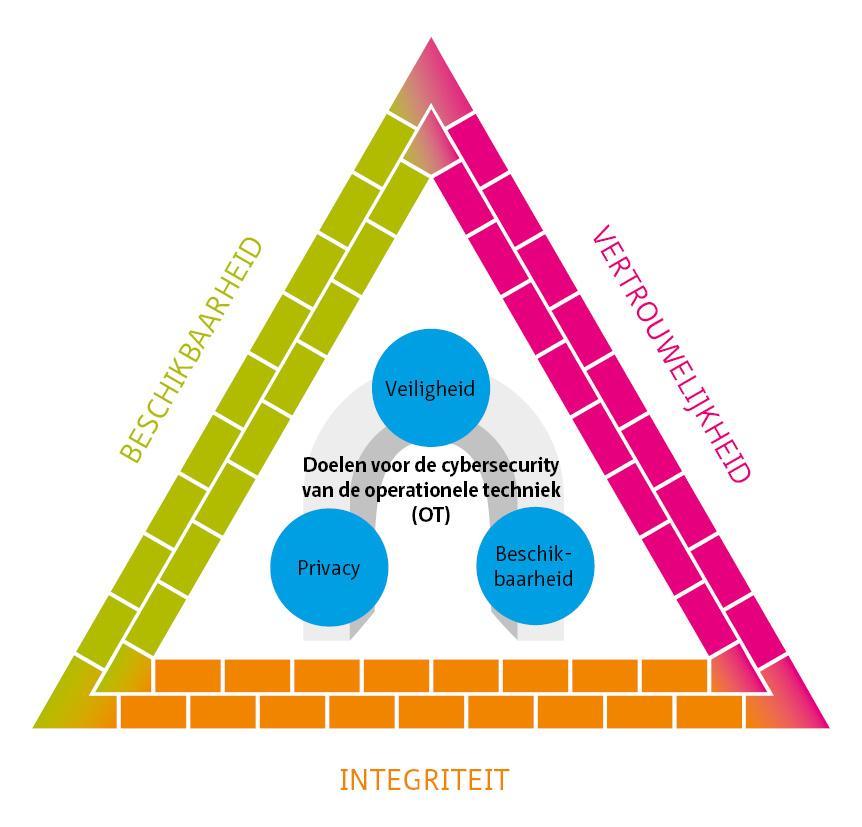

Dit groeiboek richt zich op cybersecurity in de infrastructuur in het licht van veiligheid, beschikbaarheid en privacy. Hoewel het document specifiek ingaat op tunnels, is de inhoud breed toepasbaar op infrastructurele werken en objecten, met (industriële) automatisering, waaronder bruggen, sluizen, stuwen en stormvloedkeringen.

Download pdf-versie

Download pdf-versie